Una dintre cele mai bune modalități de a vă menține site-ul WordPress în siguranță este să verificați adesea codul potențial rău intenționat pe site-ul dvs. Ori de câte ori găsiți vreo vulnerabilitate, puteți lua măsuri corective imediate înainte de a permite cuiva să o exploateze și să intre în panoul dvs. de administrare WordPress.

Nu este de mirare că hackerii vizează foarte mult site-urile WordPress, deoarece este cel mai popular CMS de pe piață. Din cutie, există mai multe moduri de a vă face instalarea WordPress mai sigură. Cu toate acestea, realitatea dură este doar o fracțiune de site-uri care le urmăresc. Acest lucru face din WordPress una dintre cele mai ușoare ținte pentru hackeri.

Texte Recomandate: 17 moduri de a preveni hackingul WordPress

9 probleme de vulnerabilitate WordPress

1. Găzduire WordPress ieftină

Dacă optați pentru găzduirea dvs. WordPress bazată exclusiv pe găzduire, este mai mult decât probabil să întâlniți o serie de vulnerabilități WordPress. Acest lucru se datorează faptului că găzduirea ieftină este mai mult decât probabil să fie configurată incorect și să nu fie separată corect una de alta.

Aceasta înseamnă că site-urile care au fost exploatate pe o singură instalare s-ar putea răspândi pe site-uri web nelegate care sunt găzduite pe același server. Această problemă se poate întâmpla și dacă găzduiți mai multe site-uri web pentru un număr de clienți pe același cont de găzduire.

În acest caz, încă o dată, dacă oricare dintre site-urile dvs. web este compromisă, infecția s-ar putea răspândi la TOATE site-urile web din contul dvs. Trebuie să fiți atenți să vă asigurați că utilizați o configurație, cum ar fi un VPS, care vă permite să creați o separare între diferitele site-uri web găzduite.

O altă problemă cu găzduirea ieftină este problema „vecinilor duși”. Găzduirea ieftină va tinde să atragă clienți spam sau duși - acestea ar putea însemna că serverul real pe care este găzduit site-ul web este inclus în lista neagră sau spam.

FIX: În primul rând, asigură-te că nu optezi pentru cea mai ieftină găzduire pe care o poți găsi. În schimb, optați pentru găzduire care face ca securitatea să fie o prioritate. În al doilea rând, dacă găzduiți site-uri web pentru clienții dvs., asigurați-vă că compartimentați diferiții clienți prin crearea de utilizatori diferiți pentru fiecare client.

IMH

Vrei un site rapid?

Pe cine pacalesc? Nu suntem toți?

Deci, de ce atât de mulți dintre noi ne luptăm?

Cea mai mare provocare este de obicei găsirea unei companii de găzduire rapidă și de încredere.

Cu toții am trecut prin coșmaruri - suportul durează o veșnicie sau nu ne rezolvă problema, dând mereu vina pe ceva de partea ta...

Dar cel mai mare dezamăgire este că site-ul web se simte întotdeauna lent.

At CollectiveRay găzduim cu găzduire InMotion și site-ul nostru este rapid prost. Rulăm pe o stivă personalizată de configurare a serverului LightSpeed pe MariaDB cu un motor PHP7.4 și administrat prin Cloudflare.

În combinație cu optimizările noastre front-end, serverăm în mod fiabil 6000 de utilizatori în fiecare zi, cu vârfuri de peste 50 de utilizatori simultan.

Doriți să obțineți o configurare rapidă ca a noastră? Transferați gratuit site-ul dvs. la găzduirea InMotion și obțineți o reducere de 50% la prețurile actuale.

Încercați InMotion Hosting cu 50% REDUCERE pentru CollectiveRay vizitatori DOAR în mai 2024!

2. Autentificări și parole WordPress slabe

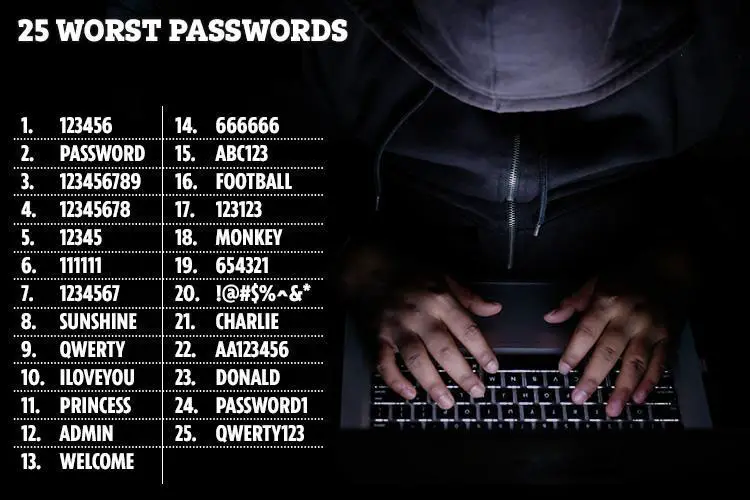

Adresa de conectare WordPress este cunoscută și există scripturi de hacking al căror unic scop este de a forța brută combinații comune de parole sau de a încerca o listă de parole care s-au scurs de pe alte site-uri.

Aceasta înseamnă că, dacă utilizați o parolă slabă, cum ar fi admin/admin, sau admin/parolă sau alte combinații stupide de parole simple, introduceți o vulnerabilitate serioasă WordPress site-ului dvs.

FIX: Este esențial ca parolele de conectare WordPress să folosească parole puternice, să fie stocate în siguranță și să nu fie niciodată partajate cu alte instalații sau platforme. Și nu folosi „admin” ca nume de utilizator, alege ceva care este mai greu de ghicit.

Versiunile mai vechi de WordPress erau folosite pentru a crea un utilizator implicit cu numele de utilizator „admin”, mulți hackeri presupun că oamenii folosesc în continuare același nume de utilizator.

Dacă încă folosiți admin ca nume de utilizator al contului de administrator, creați un cont nou pe site-ul dvs. WordPress și transferați dreptul de proprietate asupra tuturor postărilor în noul cont. Asigurați-vă că rolul noului utilizator este un administrator.

După ce ați terminat, puteți fie să ștergeți contul de utilizator cu numele de utilizator administrator, fie să îi schimbați rolul de abonat.

Dacă site-ul dvs. este un site comunitar cu mai mulți autori, este mai bine să îl instalați https://wordpress.org/plugins/force-strong-passwords/ plugin pe site-ul dvs. WordPress. Acest plugin obligă utilizatorii să folosească o parolă puternică în timp ce creează un utilizator nou.

3. WordPress de bază, teme sau pluginuri depășite

Ca și în cazul majorității software-ului, WordPress descoperă de obicei probleme care pot fi folosite pentru a sparge un site web. Aceste probleme sunt de obicei remediate de fiecare dată când este lansată o actualizare. Dar astfel de actualizări eliberează publicului și vulnerabilitatea reală a WordPress.

Aceasta înseamnă că, de îndată ce o actualizare este lansată, va fi creat un exploit pentru a ataca site-urile web care nu s-au actualizat la cea mai recentă versiune.

Aceeași logică se aplică pluginurilor și temelor WordPress care pot prezenta aceeași problemă. Acest lucru se poate întâmpla și cu software-ul PHP, software-ul MySQL, software-ul de server și orice alt software care nu a fost actualizat și care există pe serverul site-ului dvs. web.

În esență, dacă vreo bucată de software nu a fost actualizată este o rață așezată - o vulnerabilitate WordPress care așteaptă să fie exploatată.

FIX: Păstrați toate abonamentele furnizorilor active și asigurați-vă că mențineți toate componentele actualizate la cele mai recente versiuni.

4. Exploit PHP

Pe lângă exploit-urile care există în WordPress însuși, este foarte posibil ca o exploatare PHP să existe într-o bibliotecă PHP care s-ar putea să nu fi fost nici actualizată. Problema cu aceasta este că de cele mai multe ori, s-ar putea să nu știți că o astfel de bibliotecă este utilizată pe site-ul dvs. web.

FIX: Din acest motiv, ar trebui să optați pentru o găzduire WordPress avansată, cum ar fi un VPS sau o găzduire WordPress gestionată, unde puteți personaliza și/sau elimina biblioteci PHP de pe serverul dvs. de care nu le utilizați și de care nu aveți nevoie.

5. Instalarea software-ului din surse dubioase

Uneori, din diverse motive miope (eventual monetare), s-ar putea să vă gândiți să descărcați produse premium de pe site-uri „duse”. Cu alte cuvinte, descărcați versiuni piratate ale pluginurilor sau temelor premium.

Aceasta este o modalitate sigură de a introduce vulnerabilități WordPress pe site-urile dvs. web. Motivul este că „prețul” utilizării unui astfel de software piratat este ascuns și nefast. Aceste plugin-uri au fost de obicei modificate cu ceea ce este cunoscut sub numele de backdoor. Ușile din spate oferă utilizatorilor control de la distanță asupra site-urilor web pe care au fost instalate aceste plugin-uri, iar hackerii vor avea control deplin asupra site-ului dvs. și îl vor folosi după bunul plac pentru propriile lor practici.

Aceasta ar putea include utilizarea site-ului dvs. web ca parte a rețelei zombie (rețea de computere care participă la un botnet sau atac DDoS), utilizarea site-ului dvs. ca parte a unei rețele de site-uri web utilizate pentru a infecta mai mulți utilizatori cu vulnerabilități, pentru a trimite SPAM, phishing sau alte nefaste practici.

FIX: Evitați astfel de surse și asigurați-vă că descărcați și utilizați numai software din surse oficiale de încredere. În caz contrar, cu siguranță veți avea vulnerabilități ascunse ale WordPress introduse.

6. Site-uri care nu folosesc certificate securizate

Site-urile care nu au un certificat SSL/TLS nu criptează informațiile trimise între browser și server. Aceasta înseamnă că astfel de informații, inclusiv parole sau alte date sensibile, cum ar fi informațiile personale sau de plată, pot fi adulmecate pe măsură ce sunt transmise pe internet.

Software-ul există pentru a citi astfel de date criptate și pentru a stoca orice informații potențial valoroase pentru a fi utilizate și exploatate ulterior.

FIX: Prin instalarea și configurarea unui certificat securizat, informațiile sunt criptate înainte de a fi de la sau către server

7. Exploit de includere a fișierelor

Exploatarea File Inclusion este unele dintre cele mai comune vulnerabilități WordPress exploatate prin codul PHP. Aceasta este atunci când o vulnerabilitate WordPress în care o problemă în cod permite „ridicarea privilegiilor” sau „ocolirea securității”, astfel încât un atacator să poată încărca fișiere de la distanță pentru a obține acces la un site web. Astfel de exploatări ar putea prelua complet un site sau fura informații private prin accesarea informațiilor care de obicei nu sunt disponibile publicului.

FIX: Păstrați tot software-ul actualizat la cele mai recente versiuni și asigurați-vă că aveți instalat un plugin de securitate WordPress

8. Injecții SQL

Injecțiile SQL sunt o formă diferită de exploatare, dar acest tip de vulnerabilitate WordPress abuzează și erorile din cod pentru a efectua acțiuni care nu au fost intenționate. În esență, o injecție SQL are loc atunci când un atacator ocolește protecțiile normale pentru a accesa baza de date WordPress și datele private ale site-ului web.

Prin accesarea bazei de date WordPress, aceștia pot efectua modificări abuzive, cum ar fi crearea de utilizatori la nivel de administrator, care pot fi eventual utilizați pentru a obține acces deplin la site. Astfel de atacuri ar putea fi folosite și pentru a adăuga date rău intenționate în baza de date, cum ar fi link-uri către site-uri web spam sau rău intenționate.

SELECT * DIN Utilizatori UNDE Nume ="" or ""="" AND Treci ="" or ""=""

FIX: Asigurați-vă că aveți cele mai recente versiuni de software configurate pe site-ul dvs. și că acestea sunt actualizate

9. XSS sau Cross-site Scripting

Aceasta este o altă formă foarte comună de atac. De fapt, acestea sunt probabil cele mai comune exploatări.

Scripturile între site-uri funcționează atunci când un atacator găsește modalități de a păcăli victima să încarce site-uri web care conțin cod Javascript specific. Aceste scripturi se încarcă fără știrea utilizatorului și apoi sunt încărcate pentru a putea citi informații la care de obicei nu ar avea acces. De exemplu, un astfel de cod ar putea fi folosit pentru a mirosi datele care sunt introduse într-un formular.

În restul acestei postări, vom arunca o privire la câteva strategii pentru a găsi vulnerabilități în site-ul dvs. WordPress. De asemenea, ne vom uita la diferite metode de a remedia vulnerabilitățile WordPress.

Găsirea vulnerabilităților WordPress prin scanare

După cum am spus ca parte a listei noastre de mai sus, dacă sunteți în căutarea unor teme WordPress gratuite (sau orice teme sau pluginuri în general) pe care să le instalați pe site-ul dvs. WordPress, este întotdeauna recomandat să le alegeți din directorul oficial de teme WordPress, deoarece directorul oficial asigură securitatea temelor dvs. WordPress.

Acestea fiind spuse, unii dezvoltatori și agenții de teme legitime preferă să nu-și listeze temele gratuite de calitate în directorul oficial, deoarece liniile directoare oficiale le restricționează să includă multe funcționalități în tema lor.

Asta înseamnă că, atunci când vine vorba de alegerea unei teme WordPress gratuite, directorul oficial de teme WordPress nu este singurul spectacol din oraș. Acestea fiind spuse, atunci când alegeți o temă în afara directorului oficial, trebuie să aveți o doză suplimentară de responsabilitate în ceea ce privește evaluarea temei.

Mai jos sunt câteva metode pentru a verifica autenticitatea temei dvs. WordPress și pentru a vă asigura că este protejată de codurile potențial rău intenționate și vulnerabilitățile WordPress.

Următoarele servicii pot fi folosite pentru a verifica vulnerabilitățile WordPress:

- geekflare

- Sucuri

- Țintă de hacker

- Detectify

- WPSEC

- Securitate Ninja

- Pentest-Tools

- WP Neuron

- Quttera

Găsirea vulnerabilităților WordPress după instalare

Este posibil să fi instalat deja multe teme pe site-ul dvs. WordPress. Dacă este cazul, cum ați verifica autenticitatea temelor instalate? Câteva metode sunt enumerate mai jos.

Un număr dintre aceste plugin-uri nu au fost actualizate în ultimii ani și versiunile majore ale WordPress. Aceasta înseamnă că probabil sunt abandonate și rezultatele lor nu sunt de încredere. Unless vedeți o versiune recentă, vă sugerăm să optați pentru utilizare Sucuri sau alt produs din pluginurile noastre de securitate WordPress lista aici.

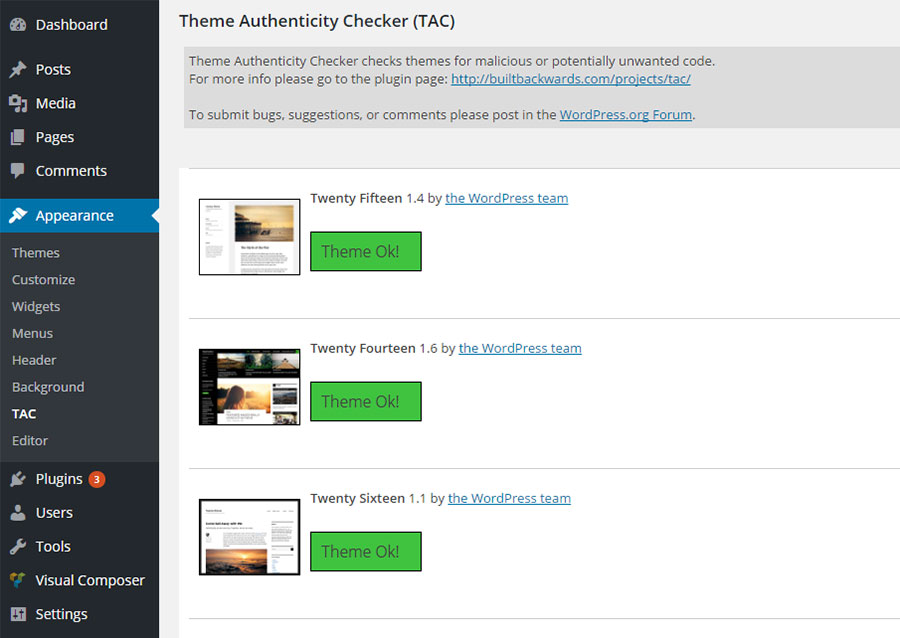

1. Verificator de autenticitate a temei

Theme Authenticity Checker este un plugin gratuit care vă permite să scanați fișierele teme pentru a afla dacă există probleme de vulnerabilitate WordPress de care trebuie să fiți conștient. Dacă într-o temă instalată este găsit un cod potențial rău intenționat, pluginul vă va spune patch-ul, numărul liniei și va afișa codul suspect. Acest lucru vă va ajuta să luați măsuri preventive - sau să scăpați de temă.

Acest plugin este excelent pentru a verifica dacă tema instalată a avut vreun script rău intenționat codificat inserat în ea fără știrea dvs.

Din păcate, acest plugin nu a făcut-o a fost actualizat în ultimii 3 ani, așa că până când vedeți o actualizare mai recentă, este posibil să doriți să omiteți.

2. WP Authenticity Checker

Pe o ordine similară este și WP Authenticity Checker. Pe lângă verificarea problemelor legate de teme, acest plugin analizează și problemele cu pluginurile de bază WordPress sau din partea a treia pentru a identifica orice vulnerabilitate WordPress.

Din păcate, acest plugin hnu a fost actualizat în ultimii 2 ani de asemenea, așa că este posibil să nu doriți să aveți încredere deplină în rezultatele acestui plugin.

Descărcați-l simplu, instalați-l și rulați pentru a descoperi orice problemă cu orice teme sau plugin.

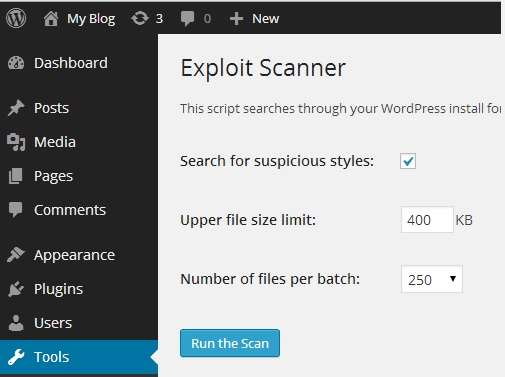

3. Exploat Scanner

Scannerul Exploit a fost, de asemenea, un produs care a funcționat într-un mod similar, dar, din păcate, acest plugin a căzut și el în abandon. Din acest motiv, nu este recomandat să-l folosiți unless vezi o actualizare destul de recentă.

Exploit Scanner este un alt plugin gratuit, care oferă funcții mai robuste decât TAC. Cel mai bun lucru este că pluginul de scanare de exploatare vă ajută să verificați baza de date a instalării dvs. WordPress, pe lângă fișierele teme.

Vă rugăm să rețineți că aceste plugin-uri vă vor arăta doar vulnerabilitatea și rămâne la latitudinea dvs. să decideți ce măsuri preventive ar trebui să luați pentru a eradica vulnerabilitatea WordPress.

Remedieri suplimentare pentru a proteja împotriva vulnerabilităților WordPress

1. Setați o adresă URL de conectare personalizată pentru WordPress

În timpul instalării WordPress, WordPress creează în mod implicit două adrese URL de conectare. Sunt

- wp-login.php

- wp-admin.php

Problema cu utilizarea adresei URL implicite de conectare este că oricine se poate conecta la tabloul de bord WordPress odată ce găsește (sau ghicește corect) numele de utilizator și parola. Personalizând adresa URL a paginii dvs. de autentificare, vă îndreptați către o mai bună securitate pentru site-ul dvs. WordPress și faceți mai greu pentru cei răi să o spargă.

Cum ați schimba adresa URL de conectare a site-ului dvs. WordPress?

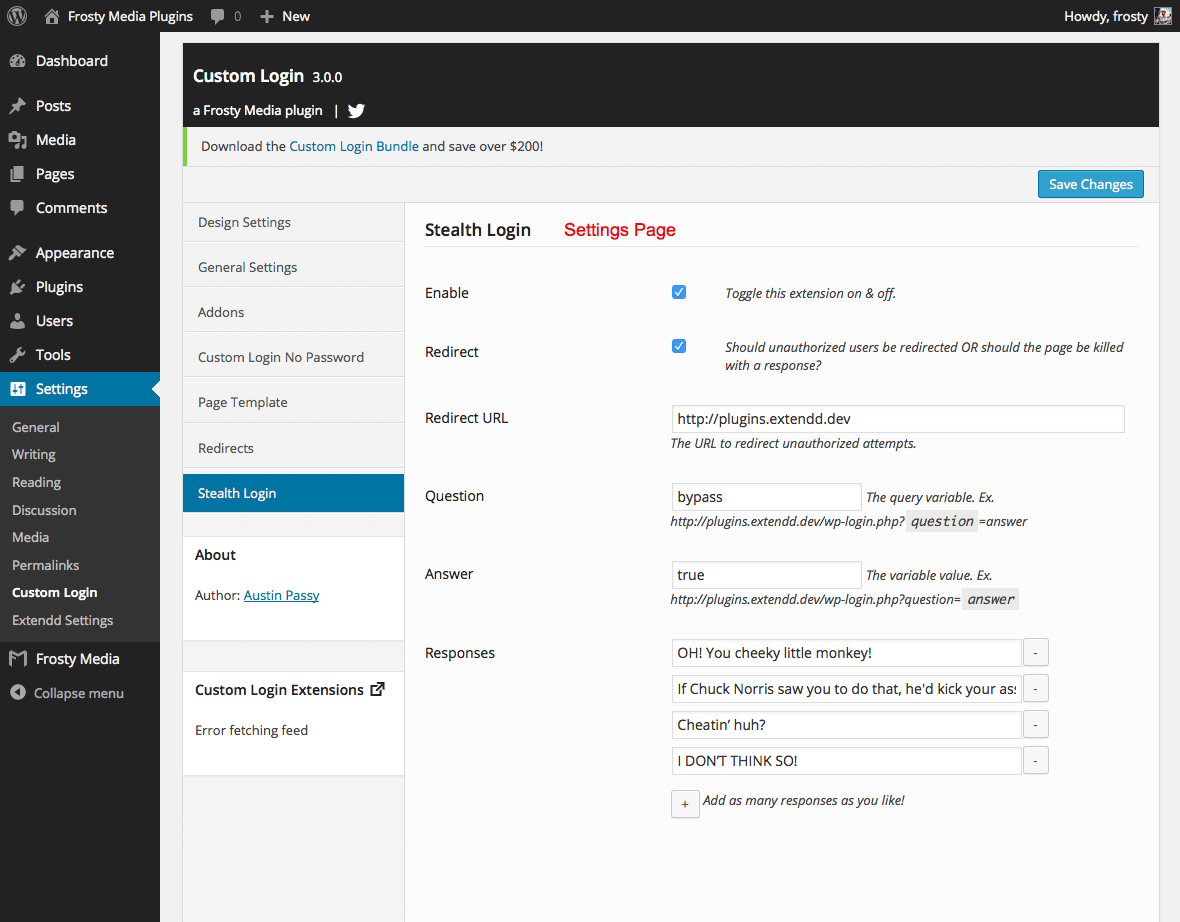

Pur și simplu instalați Autentificare stealth plugin și personalizați partea Stealth a Plugin de conectare personalizat pentru a ascunde autentificarea.

2. Limitați numărul de încercări de conectare

Așa că ați personalizat adresa URL de conectare a site-ului dvs. WordPress pentru o mai bună securitate. Dar ce se întâmplă dacă băieții răi au descoperit adresa URL de conectare reală? Atunci, cum puteți preveni tentativele de intrări pe site-ul dvs.?

Într-un astfel de caz, una dintre cele mai bune metode este limitarea numărului de încercări de conectare. În mod implicit, hackerii pot încerca câte parole doresc să intre pe site-ul dvs. web; prin limitarea încercărilor de autentificare, blocați această posibilitate de atacuri cu forță brută asupra site-ului dvs.

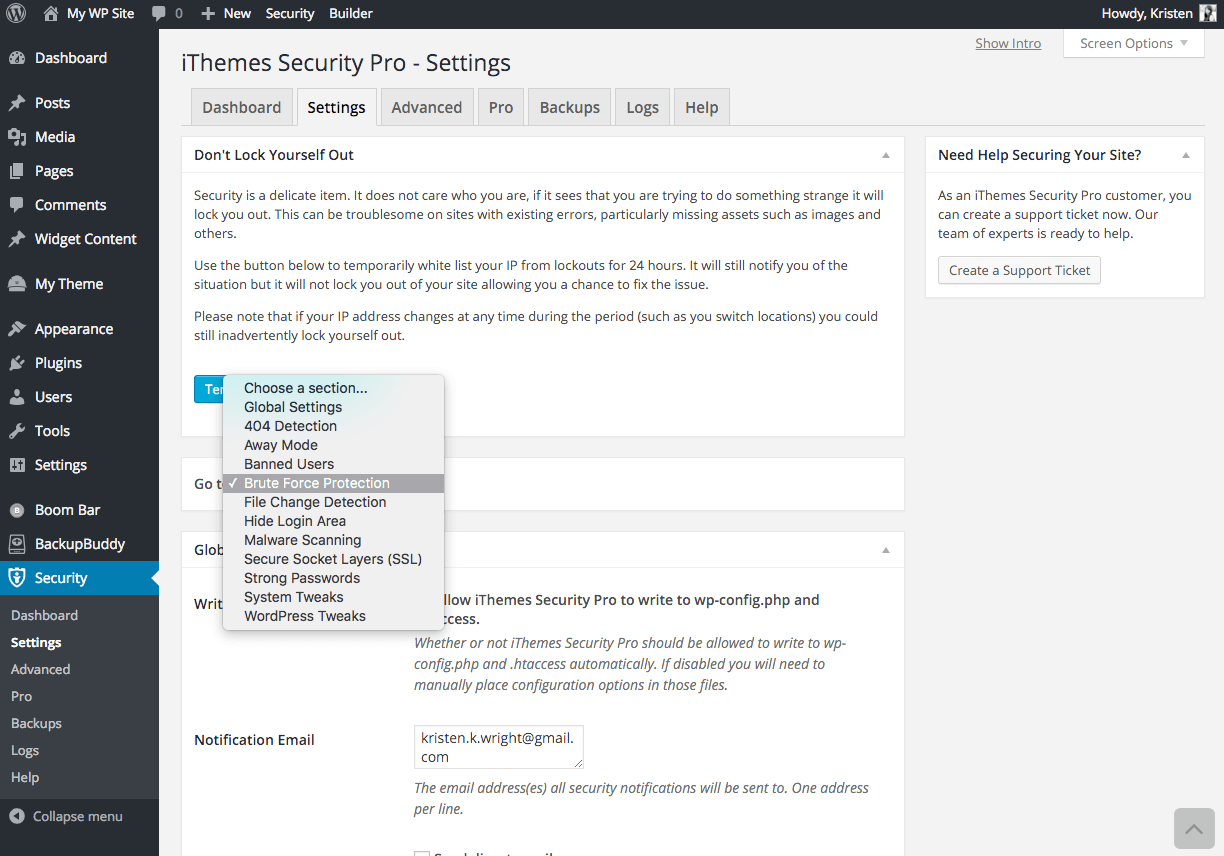

Instala iThemes Security (un plugin de securitate complet) sau Conectați-vă LockDown conecteaza. Ambele plugin-uri vă permit să restricționați încercările pe care un utilizator le poate face de a intra în tabloul de bord.

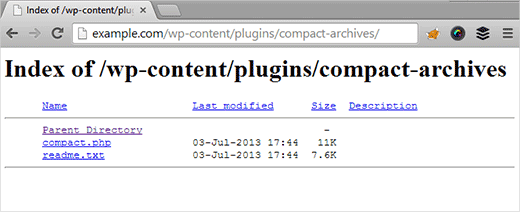

3. Dezactivează navigarea în directoare

În mod implicit, când vizitatorul dvs. navighează la o pagină și serverul web nu poate găsi un fișier index pentru aceasta, automat afișează o pagină și arată conținutul directorului. Problema cu aceasta este că oricine poate naviga în acele directoare, care pot fi vulnerabile pentru site-ul dvs. și un hacker l-ar putea exploata cu ușurință pentru a vă distruge site-ul.

De exemplu, unele directoare WordPress conțin date sensibile, cum ar fi wp-content sau wp-includes. Permițând hackerilor să navigheze prin aceste foldere, hackerii ar putea găsi potențiale exploatări în ele.

Prin urmare, este important pentru securitatea site-ului dvs. să dezactivați navigarea în directoare.

Cum ați dezactiva navigarea în directoare pe site-ul dvs. WordPress?

Singurul lucru pe care trebuie să-l faceți este să adăugați codul de mai jos în partea de jos a fișierului .htaccess al site-ului dvs. WordPress.

Options -Indexes

notițe: Asigurați-vă că faceți o copie de rezervă a site-ului dvs. web înainte de a-i face modificări. .htaccess este un fișier ascuns și, dacă nu îl puteți găsi pe serverul dvs., trebuie să vă asigurați că ați activat clientul FTP să arate fișierele ascunse.

Lectură recomandată: Nativ vs. Plugin - Realizarea de copii de rezervă WordPress cu diferite metode

Odată ce dezactivați navigarea în directoare, toate acele directoare care erau vizibile anterior vor începe să afișeze o pagină „404 Not Found” sau mesajul „403 Acces interzis”.

Concluzie

Niciun software nu este perfect când vine vorba de securitate. Acest lucru este valabil chiar și pentru WordPress, așa că asigurați-vă că actualizați software-ul de bază WordPress sau orice teme și pluginuri ori de câte ori există lansări de versiuni noi pentru a opri orice vulnerabilitate WordPress fixă. Asigurați-vă că activați actualizarea automată a WordPress sau aveți un proces în vigoare pentru a-l menține actualizat.

Aveți nevoie de ajutor pentru a vă repara și curăța WordPress? Încercați aceste concerte de top la prețuri accesibile pe Fiverr!

Click aici pentru a găsi experți pe Optimizarea vitezei WordPress.

Click aici pentru a crea un site-ul WordPress complet.

Dacă aveți întrebări, întrebați mai jos în secțiunea de comentarii și vom face tot posibilul pentru a vă ajuta.

Te rugăm să ne contactezi lasa un util comentează cu gândurile tale, apoi împărtășește acest lucru grupurilor tale de Facebook care ar găsi acest lucru util și să profităm împreună de beneficii. Vă mulțumim că ați împărtășit și ați fost drăguți!

Dezvaluirea: Această pagină poate conține linkuri către site-uri externe pentru produse pe care le iubim și le recomandăm din toată inima. Dacă cumpărați produse pe care vi le sugerăm, este posibil să câștigăm o taxă de recomandare. Astfel de taxe nu influențează recomandările noastre și nu acceptăm plăți pentru recenzii pozitive.